2024. 2. 8. 15:14ㆍ논문 리뷰/보안-디지털포렌식

*본 글의 모든 내용, 그림, 표 출처는 논문 원문에 있습니다.

https://www-dbpia-co-kr.libproxy.dankook.ac.kr/pdf/pdfView.do?nodeId=NODE11520304

https://www-dbpia-co-kr.libproxy.dankook.ac.kr/pdf/pdfView.do?nodeId=NODE11520304

www-dbpia-co-kr.libproxy.dankook.ac.kr

[출처] 김현우, 손태식. (2023). 윈도우 10 환경의 디지털 포렌식 기반 침해사고 진단 및 대응. JOURNAL OF PLATFORM TECHNOLOGY, 11(4), 35-49.

침해사고 발생 시 수집 및 분석한 디지털 증거자료의 정당서 및 정확성 확보, 침해사고 사전 방지 및 사고 후 빠른 인지를 목표로 하는 윈도우10 환경의 디지털 포렌식 기반 침해사고 진단 및 대응 절차를 제안

침해사고 : 해킹, 컴퓨터바이러스, 논리폭탄, 메일폭탄, 서비스거부 또는 고출력 전자기파 등의 방법 또는 정보통신망의 정상적인 보호 및 인증 절차를 우회하여 정보통신망에 접근할 수 있도록 하는 프로그램이나 기술적 장치 등을 정보통신망 또는 이와 관련된 정보시스템에 설치하는 방법

윈도우 10 환경의 디지털 포렌식 기반 침해사고 진단 및 대응 절차 제안

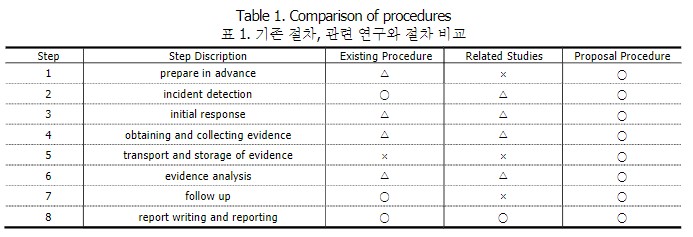

기존 침해사고 대응 절차

사고 전 준비 : 사고가 발생하기 전 침해사고 대응팀과 조직적인 대응 준비

사고 탐지 : 정보보호 및 네트워크 장비에 의한 이상 징후 탐지. 관리자에 의한 침해 사고의 식별

초기 대응 : 초기 조사 수행, 사고 정황에 대한 기본적인 세부사항 기록, 사고대응팀 신고 및 소집, 침해사고 관련 부서에 통지

대응 전략 체계화 : 최적의 전략을 결정하고 관리자 승인을 획득, 초기 조사 결과를 참고하여 소송이 필요한 사항인지를 결정하여 사고 조사 과정에 수사기관 공조 여부를 판단

데이터 수집 : 데이터 수집은 사건 분석을 하는 동안 깊이 살펴보아야 할 범행들과 단서들의 수집. 수집한 데이터는 결론을 내는데 필요한 기본 정보들을 제공

데이터 분석 : 데이터 분석은 모든 수집된 정보의 전체적 조사를 의미. 이것은 로그 파일, 시스템 설정 파일, 웹 브라우저 히스토리 파일, 이메일 메시지와 첨부파일, 설치된 어플리케이션 그리고 그림파일 등을 포함

보고서 작성 : 의사 결정자가 쉽게 이해할 수 있는 형태로 사고에 대한 정확한 보고서 작성

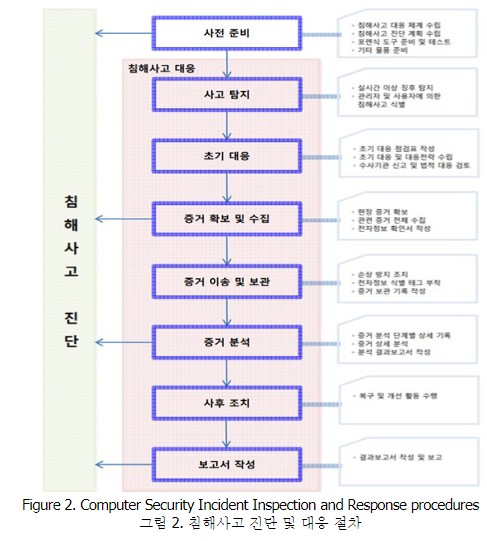

제안 절차

-사전 준비 단계의 침해사고 진단 계획 수립, 포렌식 도구 준비 및 테스트 과정이 추가됨

-초기 대응 단계의 초기 대응 점검표 작성, 증거 확보 및 수집 단계의 현장 증거 확보 과정이 추가됨

-연계 보관성 확보를 위한 증거 이송 및 보관 단계가 추가됨

절차 상세

사전 준비)

침해사고 대응 체계 수립 :

침해사고 대응팀 구성 및 역할을 정립하여 정보 시스템 운영 부서, 네트워크 운영 부서 등과 협조체계 구성 및 역할 정립

침해사고 유무를 정기적으로 확인하기 위한 침해사고 진단 계획을 수립하며 침해사고 대응 과정 중 필요한 단계만 선별하여 수행함

디지털 포렌식 도구 준비 및 테스트 :

증거 확보, 수집, 분석을 위한 도구(H/W, S/W)를 준비하고 정기적인 테스트 수행

기타 물품 준비 :

현장 활영용도 카메라, 증거의 안전한 이동을 위한 전자파 방지 물품, 전자정보 식별 태그, 전자정보 확인서 등의 물품을 사전 준비

사고 탐지)

실시간 이상 징후 탐지 :

정보보호 및 네트워크 장비에 의한 실시간 이상 징후 탐지를 말함.

아래와 같은 탐지 방법 사용>

'IDS/IPS' 장비:

공격 시그니처 기반 탐지 규칙을 사용하여 악의적인 활동 식별

최신 공격을 탐지할 수 있도록 시그니처를 최신 상태로 유지하여야 함

*실제로 공격이 없었어도 악의적인 활동으로 탐지하는 경우가 있어 면밀한 검토 필요

'SIEM' 장비:

보안 정보 및 이벤트 관리(SIEM) 제품은 IDS/IPS 제품과 유사하지만 로그 데이터 분석을 기반으로 경고 생성

'Anti-Virus' 장비:

다양한 형태의 멀웨어를 탐지하고 경고를 생성하며 멀웨어가 호스트를 감염시키는 것을 방지

'File integrity' 장비:

사고 중에 중요한 파일에 대한 변경 사항을 감지 가능

해싱 알고리즘을 사용하여 지정된 각 파일에 대한 암호화 체크섬을 얻음

관리자 및 사용자에 의한 침해사고 식별 :

시스템, 정보보호, 네트워크, 인사부서 관리자 또는 최종 사용자에 의한 침해사고의 식별에 해당하며 침해사고 식별 시 직속상관 보고, 전산(정보보호)팀 신고의 절차로 수행

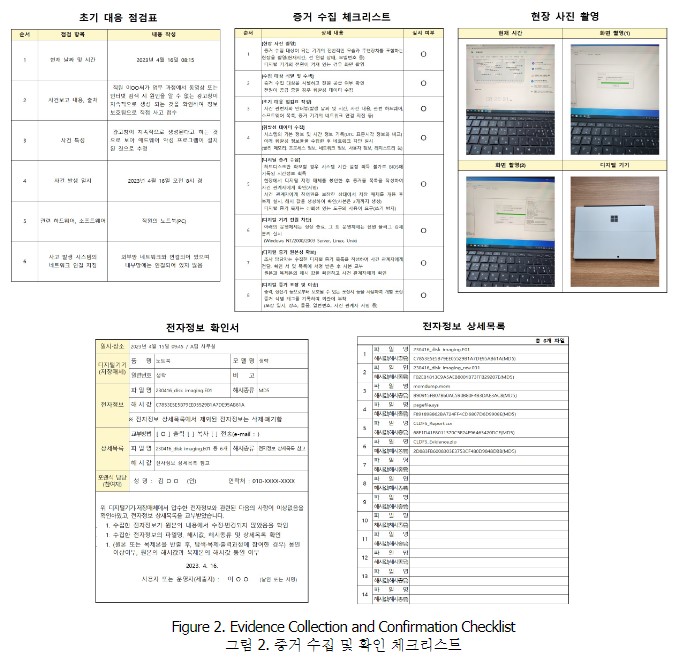

초기 대응)

초기 대응 점검표 작성 : 사고 PC, 시스템 관련자들과의 면담을 먼저 진행하며 재 시간과 날짜, 사고보고 내용과 출처, 사건 특성, 사건이 일어난 일시, 관련 하드웨어, 소프트웨어 목록, 사고 발생 시스템의 네트워크 연결 지점 등 확인

초기 대응 및 대응전략 수립 : 침입 탐지 시스템 등의 정보보호 장비의 로그를 확인하고 침해사고 유형 파악 및 공격자 IP 긴급 차단을 실시하며 침해사고 발생 관련 비즈니스 중요도 및 영향도 확인하고 적절한 대응 전략 수립

증거 확보 및 수집)

현장 증거 확보 :

사진 촬영 및 현장 스케치하고 증거 수집 대상 식별

관련 증거 전체 수집 :

PC/시스템, 정보보호 및 네트워크 장비 로그 등의 네트워크 기반 증거를 수집

*무결성(원본성)과 절차적 적법성을 유지해야함

*시스템 시간과 실제 시간의 차이 등을 확인하여 정확한 시간 측정 및 확인

전자 정보 확인서 작성 :

수집한 데이터 목록 및 해쉬값을 확인하고 전자정보 확인서를 작성

데이터 수집 시 관련자들의 협조 및 확인 하에 증거 수집 및 확인서 작성을 수행하는 과정을 거쳐 관련자들의 참여권을 보장해야함

증거 이송 및 보관)

손상 방지 조치 :

충격 및 자기장에 의한 디지털 증거의 손상 방지를 위해서 전자파 차단 봉투 등을 이용해 포장 및 운반을 함

증거물 식별 태그 부착 :

증거의 연계보관성 유지를 위해 관련 상세 정보들을 기재하고 부착

증거 보관 기록 작성 :

이송, 도착, 보관 등의 단계별 실시 정보를 기록하여 연계 보관성을 유지하며, 분석 증거물은 사본을 생성하고, 사본의 사본을 생성하여 분석 수행

증거 분석)

*윈도우 10 환경 기준

-총 6가지의 아티팩트 구조가 차이가 존재하며 2가지 아티팩트는 신규 추가, 4가지는 아티팩트 일부분이 변경됨

-윈도우 버전에 따라 아티팩트가 다른 것을 확인할 수 있어 증거 분석 시 유의해야 한다고 볼 수 있음

-웹 브라우저 접속 기록, 타임라인 기록, 이벤트 로그는 사용자 및 시스템의 중요한 활동 기록이므로 철저한 분석 필요

사후 조치)

복구 활동 :

비즈니스 정상화를 위해 서비스들을 점검 및 복구를 수행

개선 활동 :

관리적, 기술적인 문제점 발견 시 해당 내용에 대한 개선 계획을 수립 및 이행하며 침해사고 재발장지 방안을 마련하는 활동을 수행

보고서 작성)

결과 보고서 작성 및 보고 시 유의점 :

상급자 또는 소송 관련자들은 컴퓨터에 대한 기본지식이 부족한 경우가 많기 때문에 누구나 알기 쉬운 형태로 결과보고서를 작성하며 데이터 획득, 보관, 분석 등의 과정을 육하원칙에 따라 명백하고 객관적으로 서술

결과보고서 내용을 임원 또는 책임자에게 보고하며 사후 조치 관련, 전사적인 차원의 진행이 필요한 부분에 대해 의사결정을 수행함

윈도우 10 환경의 디지털 포렌식 기반 침해사고 진단 및 대응 절차 실제 적용

시나리오 구성

-윈도우 10 환경에 실제 상황과 비슷한 가상 상황에 적용하여 검증 실시

*증거 수집 및 분석 과정에서 설명하는 프로그램들은 연구 목적으로 가상 시나리오를 위해 의도적으ㅗ 설치를 진행하였고 사용자 정보 탈취 등의 실제 악성행위를 하는 것은 아님

제안 절차 적용

사전 준비 )

-침해사고 대응 체계를 수립 및 운영하고 있으며, 침해사고 발생 시 분석하기 위해 필요한 디지털 포렌식 도구를 준비하고 정기적인 테스트를 수행함

사고 탐지 )

최종 사용자는 업무 과정에서 동영상 또는 인터넷 검색 시 원인을 알 수 없는 광고창이 지속적으로 생성 되는 것을 육안으로 확인하여 직속상관 보고 후 전산(정보보호)팀으로 신고가 접수되었음

초기 대응 )

침해사고가 발생한 노트북의 사용자와의 면담을 진행하며 침해사고 접수 날짜 및 시간, 침해사고 보고 내용과 출처, 사고 특성, 침해사고가 확인된 날짜 및 시간, 관련 하드웨어, 소프트웨어 목록, 사고 발생 PC의 네트워크 연결 지점 등을 확인하고 기록

증거 확보 및 수집 )

증거 이송 및 보관 )

수집한 증거의 충격 및 자기장에 의한 손상 방지 조치를 위해 전자파 차단 봉투 등을 이용하여 포장 및 운반하여 보관

증거 분석 )

증거 데이터의 사본의 사본 데이터를 가지고 분석을 수행하며 '표3'의 윈도우 10 환경의 아티팩트들에 대해서 상세 분석함

총 13가지 윈도우 10 아티팩트 분석을 통해 유의미한 정보를 얻을 수 있는 상세내용은 아래와 같음

1) Registry : 윈도우 설치 정보, 사용자 활동 정보, 시스템 설정 정보, 응용프로그램 정보 등을 확인할 수 있으며 악성행위를 하는 프로그램 식별 가능

2) Prefetch : 실행한 응용 프로그램의 이름, 생성시간, 실행시간 정보 등을 확인할 수 있으며 악성 프로그램 설치 유무 확인 가능

3) Event Log : 시스템의 응용 프로그램, 시스템, 설치, 보안 로그를 확인할 수 있으며 윈도우 기본 설치 프로그램 외 다름 프로그램의 동작 이력 확인 가능

4) Task Scheduler : 지정된 시간에 동작하는 등의 윈도우 작업 스케줄러 정보를 확인할 수 있으며 악성 프로그램과 관련된 스케줄러 등록 유무 확인 가능

5) Memory : 윈도우 가상 메모리로 실행한 exe, dll 등의 파일 목록을 확인할 수 있으며 악성 프로그램과 관련된 실행 파일들 확인 가능

6) Web Browser : 웹브라우저(크롬, 엣지 등)의 접속 기록을 확인할 수 있으며 웹(http, https) 연결을 이용한 악성 행위 정보 확인 가능

7) Recycle Bin : 윈도우에서 삭제한 폴더 및 파일들의 목록을 확인할 수 있으며 삭제한 폴더 및 파일의 경로, 삭제시간 등의 정보 확인 가능

8) TimeLine : 윈도우에서 실행한 응용 프로그램, 파일들의 이력을 확인할 수 있으며 윈도우에서의 사용자 활동을 명확하게 식별 가능

9) Thumbnails : 동영상이나 사진의 미리보기 관련 정보로 해당 문서의 존재여부, 악성 프로그램을 식별하는데 활용 가능

10) OneDrive : OneDrive 계정이 연동되어 있으면 폴더 및 파일이 동기화되어 계정이 탈취될 경우 침해사고가 발생할 가능성이 있어 동기화 목록 식별 확인

11) Notification Center : 윈도우 알림 발생 정보를 확인할 수 있으며 윈도우 디펜더 등 보안과 관련한 알림 이력들을 확인하여 위협 정보 확인 가으

12) Start Menu : 윈도우 시작 프로그램 목록을 확인할 수 있으며 윈도우 시작 시 자동으로 실행되는 악성행위 프로그램들에 대해 식별 가능

13) Link file : 실행한 폴더, 문서, 프로그램들에 대한 정보를 확인할 수 있으며 사용자 행위 식별, 악성 행위 프로그램에 대한 식별 가능

사후 조치 )

사후 조치는 관리적, 기술적인 문제점 발견 시 개선 활동을 수행하는 것

결과보고서에 포함시켜 정보보호 책임자에게 보고

보고서 작성 )

결론

사전에 침해사고 유무를 확인하는 디지털 포렌식 기반의 침해사고 진단 절차도 제안하여 주기적으로 침해사고 진단을 수행해서 정보보호 수준을 강화할 수 있도록 제시

'논문 리뷰 > 보안-디지털포렌식' 카테고리의 다른 글

| [논문 리뷰] scalable network forensics (1) | 2025.02.16 |

|---|---|

| [논문 리뷰] 몰래카메라를 악용한 2차 범죄 대응을 위한 디지털포렌식 조사 방법론 (1) | 2024.02.08 |

| [논문 리뷰] 삼성 스마트폰 맞춤형 서비스 애플리케이션을 이용한 디지털 포렌식 (2) (1) | 2024.02.07 |

| [논문 리뷰] 삼성 스마트폰 맞춤형 서비스 애플리케이션을 이용한 디지털 포렌식 (1) (0) | 2024.02.07 |

| [논문 리뷰] 디지털 포렌식을 위한 ESRGAN 기반 저화질 이미지 화질 개선 및 검증기법 (0) | 2024.02.06 |